MFA Sicherheit Microsoft 365: Grenzen, Umgehung & Schutz in der Praxis

MFA Sicherheit Microsoft 365 klingt für viele Unternehmen nach einer klaren Linie: Ohne zweiten Nachweis kein Zugriff. In der Praxis ist MFA ein wirksamer Schutz gegen gestohlene Passwörter – verhindert aber nicht automatisch jede Form von Kontoübernahme. In Cloud-Umgebungen wie Microsoft 365 werden heute auch Anmeldeabläufe und Sitzungen nach der Anmeldung angegriffen. Genau dort liegen die Grenzen klassischer MFA-Vorstellungen.

TL;DR

MFA Sicherheit Microsoft 365 erhöht die Einstiegssicherheit, besonders gegen Passwortdiebstahl. In Microsoft-365-Umgebungen entscheidet jedoch nicht nur der Login: Auch der Anmeldeablauf und die Sitzung nach der Anmeldung können angegriffen werden. „MFA aktiv“ klingt eindeutig, ist in KMU aber oft nur teilweise durchgesetzt – mit Ausnahmen, alten Anmeldewegen und Sonderfällen, die unbemerkt Zugriff ermöglichen.

Schlüsselpunkte

- MFA Sicherheit Microsoft 365 schützt vor allem gegen gestohlene Passwörter, nicht automatisch gegen Angriffe auf Anmeldeabläufe oder bestehende Sitzungen.

- „MFA aktiviert“ kann Ausnahmen, alte Anmeldewege und Sonderfälle verdecken, die weiterhin Zugriff ermöglichen.

- Entscheidend ist nicht nur MFA „an/aus“, sondern die Methode (z. B. Passkey statt SMS) und die Durchsetzung via Richtlinien.

- Moderne Umgehungswege setzen am Ablauf oder an der Sitzung nach der Anmeldung an, nicht am „Knacken“ von MFA.

- Im KMU-Betrieb prägen Ausnahmen und Support-Prozesse die reale Sicherheit stärker als Theorie.

MFA Sicherheit Microsoft 365: Was schützt MFA – und was nicht?

MFA wird häufig als gleichbedeutend mit „sicherer Anmeldung“ verstanden. Gemeint ist: Neben dem Passwort wird ein weiterer Nachweis verlangt, etwa eine Bestätigung per App, ein einmaliger Code oder ein physischer Sicherheitsschlüssel. Damit wird ein klassischer Angriff erschwert, bei dem jemand nur ein Passwort kennt oder errät.

Diese Schutzwirkung ist real – aber begrenzt. In Microsoft-365-Umgebungen ist nicht nur der Login selbst relevant, sondern auch das, was danach entsteht: eine aktive Anmeldungssitzung. Wenn ein Angreifer nicht das Passwort, sondern diese Sitzung oder den Anmeldeablauf missbraucht, kann MFA korrekt durchgeführt worden sein und der Zugriff trotzdem verloren gehen.

Wenn du dich an offiziellen Grundlagen orientieren willst: Microsoft dokumentiert MFA und Richtlinien rund um Identitätsschutz (Entra ID) sehr konkret: Wie MFA funktioniert (Microsoft Learn) und Conditional Access Überblick (Microsoft Learn).

In Microsoft 365 zählt nicht nur „ob MFA an ist“, sondern ob alternative Anmeldewege und Ausnahmen existieren. Diese Pfade können technisch einen Zugriff ermöglichen, obwohl der Standardweg streng abgesichert wirkt.

Microsoft 365 MFA im Alltag: Durchsetzung, Ausnahmen, Fallbacks

In kleinen und mittleren Unternehmen ist MFA meist vorhanden, aber selten vollständig und einheitlich umgesetzt. Häufig gibt es Mischformen: Bestätigung per App, zeitbasierte Einmal-Codes und in vielen Umgebungen noch SMS als Ausweichlösung. Teilweise kommen modernere Verfahren hinzu, etwa Passkeys oder die Anmeldung über das Betriebssystem.

Welche Methode genutzt wird, hängt oft davon ab, was sich schnell einführen lässt und im Alltag akzeptiert wird. Sicherheit ist dabei nur ein Faktor unter mehreren. Zeitdruck, Supportaufwand und Nutzerakzeptanz spielen eine große Rolle.

Auffällig ist die Ungleichbehandlung: MFA wird zum Beispiel nur für Administratoren erzwungen, nur bei Zugriff von außerhalb des Firmennetzes oder nur für bestimmte Anwendungen. Das wirkt pragmatisch, führt aber zu Regeln und Ausnahmen. Genau dort entstehen blinde Flecken, weil nicht mehr klar ist, wann MFA tatsächlich greift.

Warum „MFA aktiv“ trügerisch sein kann

„MFA aktiv“ klingt wie ein eindeutiger Zustand: an oder aus. In der Praxis ist es eher eine Sammelbezeichnung. In KMU bedeutet „aktiv“ oft, dass MFA irgendwo greift, aber nicht überall, nicht für jeden Zugriff und nicht immer mit einer starken Methode.

Besonders kritisch sind Sonderfälle: geteilte Postfächer, technische Konten, Notfallzugänge oder Geräte, die nicht sauber eingebunden sind. Diese Fälle sind betrieblich oft notwendig. Problematisch wird es, wenn sie nicht als alternative Zugangspfade verstanden werden. Jede Ausnahme ist technisch ein weiterer Weg ins System – häufig mit geringerer Absicherung.

Genau deshalb ist MFA Sicherheit Microsoft 365 am Ende kein „Schalter“, sondern ein Zusammenspiel aus Methode, Durchsetzung und Kontrolle der Sitzung.

Praxisbox: Woran Microsoft 365 MFA im Betrieb scheitert

- MFA gilt nur für einzelne Rollen (z. B. Admins) oder nur in bestimmten Zugriffssituationen.

- Es gibt Ausnahmen für alte Anwendungen, Geräte oder Sonderkonten.

- Mehrere Methoden laufen parallel – die schwächste Methode bleibt Teil des Systems.

- Für Nutzer wirkt jeder Login gleich, technisch sind es aber unterschiedliche Anmeldewege.

Umgehungswege: Angriff auf Anmeldeablauf und Sitzung

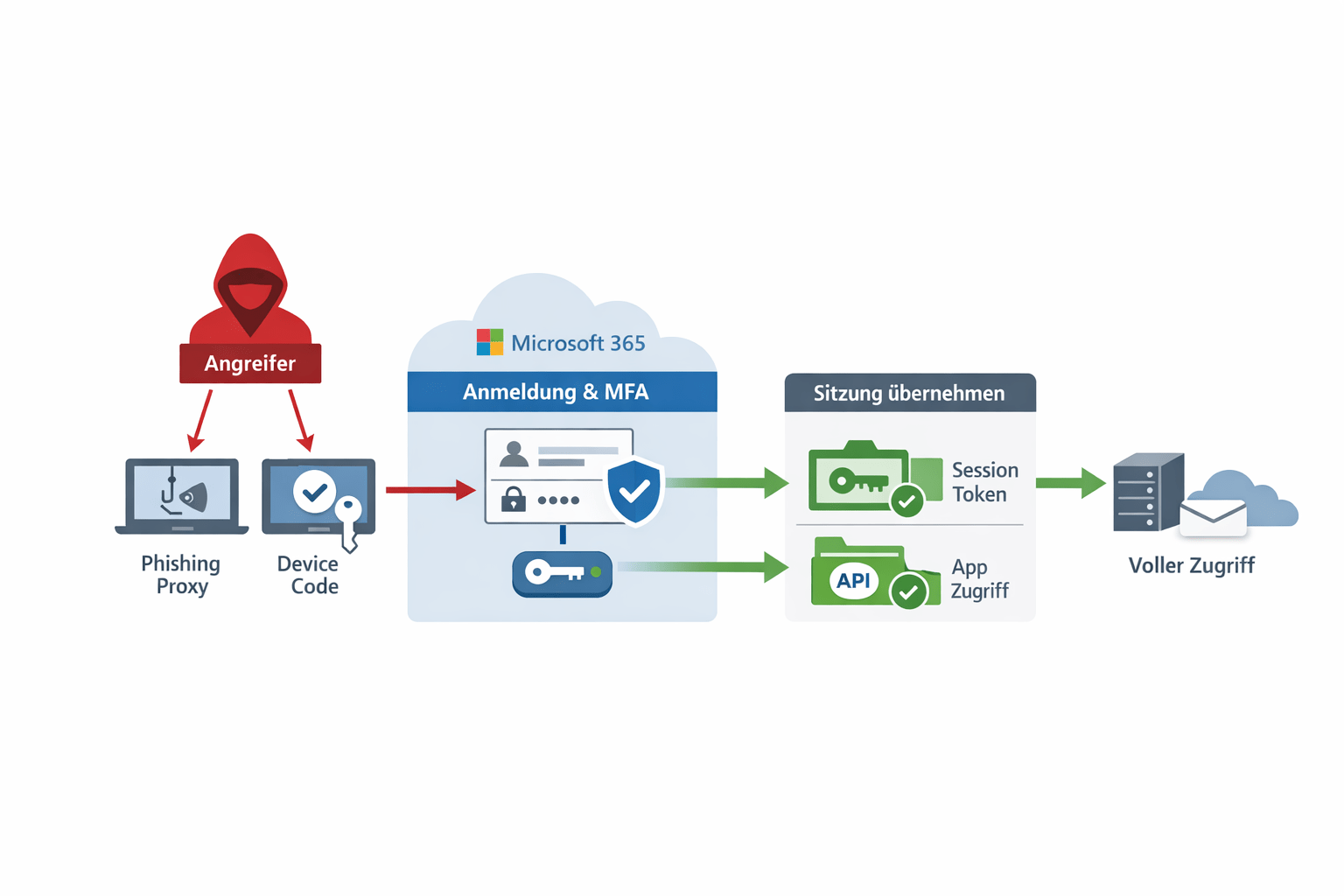

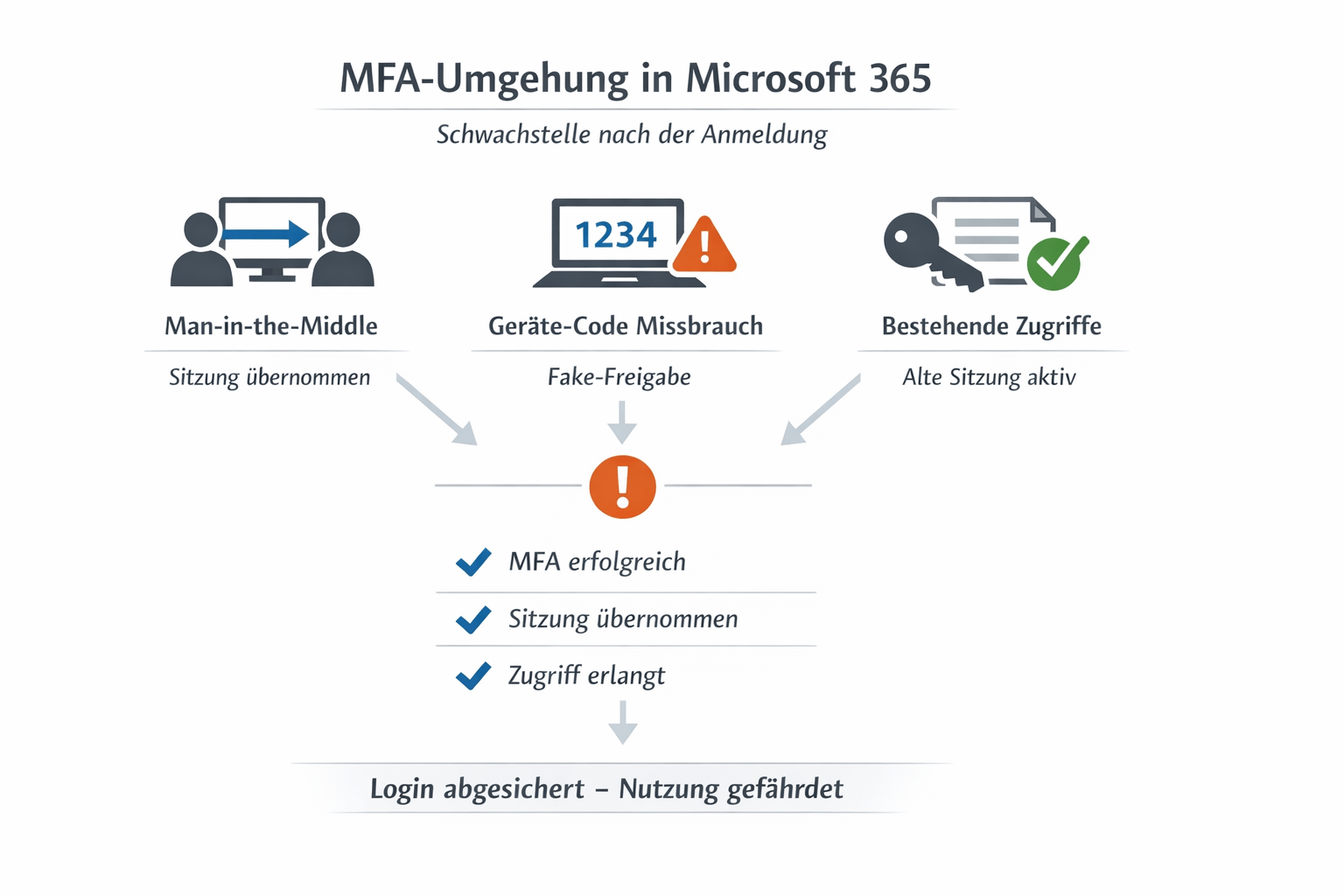

Aktuelle Angriffe setzen selten am Passwort an. MFA wird nicht „geknackt“, sondern umgangen, indem der Ablauf oder die Sitzung ausgenutzt wird. Drei Muster sind dabei zentral: die Übernahme der Sitzung nach einer korrekten MFA, der Missbrauch bestimmter Anmeldeabläufe und Missbrauch über erteilte Zugriffsfreigaben.

Bei der Übernahme der Sitzung wird der Anmeldeprozess so geführt, dass der Nutzer MFA korrekt bestätigt, der Angreifer jedoch die dabei entstehende Sitzung weiterverwenden kann. Für den Nutzer sieht alles korrekt aus, trotzdem ist der Zugriff verloren.

Beim Missbrauch legitimer Anmeldeabläufe wird der Nutzer in einen Prozess geführt, der „offiziell“ wirkt, aber das Ergebnis ist trotzdem ein fremder Zugriff. Das ist einer der Gründe, warum MFA Sicherheit Microsoft 365 zusätzlich die Sitzungsseite mitdenken muss (Token, Session-Lifetime, Risikoregeln).

Beim Missbrauch erteilter Zugriffsfreigaben hängt der Zugriff nicht mehr am Passwort, sondern an einer zuvor erteilten Berechtigung. Wird das Passwort geändert, kann der Zugriff trotzdem bestehen bleiben.

Betriebskonflikte: Support, Ausnahmen, Hybrid-Umgebungen

Im KMU-Alltag ist MFA kein abstraktes Sicherheitskonzept, sondern ein Betriebsmittel. Wenn sich Mitarbeiter nicht mehr anmelden können, steht Arbeit still. Das erzeugt Druck und führt zu Kompromissen.

Typisch sind Ausnahmen für alte Anwendungen, Scanner oder Spezialsoftware sowie eingeschränkte Durchsetzung („nur extern“, „nur Admins“). Häufig laufen mehrere Methoden parallel, damit der Betrieb nicht stockt. Der Effekt: Die Sicherheit richtet sich nach dem schwächsten erlaubten Weg.

Besonders anspruchsvoll ist der Mischbetrieb aus lokalem Verzeichnis und Microsoft 365. Nicht jeder Zugriff läuft über denselben Anmeldeweg, und nicht jede Anwendung unterstützt moderne Verfahren. Dadurch entstehen alternative Pfade, die funktionieren, aber nicht dem Sicherheitskonzept entsprechen.

Wenn du Identitätsschutz im Unternehmen sauber betreiben willst: IT-Sicherheit. Für Microsoft-365-Umgebungen mit echten Betriebszwängen: Microsoft 365 Betreuung.

Failure-Modes kompakt

Kurz: Mechanismus → Symptom → warum oft unbemerkt.

-

Sitzung nach korrekter MFA übernommen → Anmeldung wirkt normalAngriff setzt nach dem Login an

-

Schwächste erlaubte Methode dominiert → Schutz hängt am FallbackAusnahmen bestimmen das Niveau

-

Alte Anmeldewege bleiben aktiv → Zugriff über SchattenpfadRegeln greifen nicht konsistent

Hinweis

MFA Sicherheit Microsoft 365 ist ein guter Basisschutz – aber kein „Ende der Geschichte“. Solange Ausnahmen, alternative Anmeldewege und die Sitzung nach der Anmeldung nicht mitgedacht werden, bleibt ein trügerisches Sicherheitsgefühl möglich.

FAQs

Kann MFA in Microsoft 365 umgangen werden?

Ja. MFA kann korrekt durchgeführt werden und dennoch reicht der Schutz nicht aus, wenn Angreifer den Anmeldeablauf oder die Sitzung nach der Anmeldung ausnutzen.

Was bedeutet „phishing-resistente MFA“?

Gemeint sind Anmeldeverfahren, die weniger anfällig für Täuschung sind, weil sie nicht einfach weitergegeben oder abgefangen werden können (z. B. Passkeys oder Sicherheitsschlüssel).

Warum reicht „MFA aktiviert“ oft nicht aus?

Weil „aktiviert“ in der Praxis häufig „teilweise durchgesetzt“ bedeutet. Ausnahmen, alte Anmeldewege und Sonderfälle können den Schutz deutlich schwächen.

Warum hilft ein Passwortwechsel nicht immer nach einem Vorfall?

Weil der Zugriff nicht immer am Passwort hängt. In manchen Fällen bleibt der Zugriff über bestehende Sitzungen oder erteilte Berechtigungen bestehen.

Weitere Artikel aus dem Bereich